CISA号令加强网络安全防护

关键要点

CISA要求联邦机构加强网络边缘和远程管理设备的安全配置,以应对近期网络威胁活动。此法令适用于所有平民执行机构,涵盖广泛的网络设备及其管理接口。各机构需在两周内采取行动,确保网络设备安全,防止恶意攻击。网络安全和基础设施安全局CISA正在下令联邦机构加强其网络边缘和远程管理设备的安全,原因是“近期的威胁活动”已经利用了配置不当的网络设备。

这一指令于6月13日发布,是一项所有平民行政部门机构必须遵循的绑定操作指令,涵盖了政府范围内使用的多种设备,特别是那些连接到互联网的设备。

包括的设备

此命令所涉及的网络设备包括:

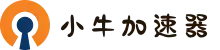

小牛加速器官网网址设备类型示例路由器用于数据传输的设备交换机连接网络的设备防火墙防止未授权访问的设施VPN集中器用于安全远程访问的设备负载均衡器分配流量的装置服务器管理界面用于维护服务器的界面此外,还包括使用各种协议的远程管理工具,例如 HTTP、HTTPS、FTP,以及更高级的远程协议如SSH和RDP。

“随着机构和组织对其网络的可视化提升和终端检测响应的改进,威胁行为者调整了战术,通过攻击支持基础设施的网络设备来规避这些保护措施。”

CISA指出,攻击者曾利用某些网络设备获得无限制的网络访问,从而导致整个网络的安全漏洞。设备的安全性不足、配置错误和过时的软件使得这些设备容易受到攻击,若设备管理接口直接连接并可从公共互联网访问,风险将进一步加大。

行动要求

CISA将开始扫描各机构网络中的脆弱设备。在收到通知后,各机构将有两周的时间从互联网断开设备或部署强化访问控制。此外,所有新添加或发现的设备及其管理接口也必须实施技术控制,限制访问至内部或孤立网络。

尽可能地,CISA建议各机构与联邦政府推行的零信任安全架构保持一致。为此,他们推荐各机构参考多项现有的联邦指南,包括:

OMBM2209NIST 800207TIC 30能力目录CISA的零信任成熟度模型具体实施细则

实施页面进一步阐明了指令所针对的设备和行动。例如,某个路由器负责管理内部网络流量,并且通过HTTPS可在互联网上访问,这就是典型的受影响设备。

“在本指令的背景下,‘网络管理接口’是专门用于设备配置和管理操作的接口,旨在供授权用户执行管理活动,并可通过网络协议从网络上访问。”

该指令适用于联邦承包商和各平民行政部门,明确排除应用程序编程接口API、管理门户或对第三方云提供商的网络管理应用程序的影响。然而,某些基础设施即服务IaaS和平台即服务PaaS设备可能会符合要求,而大多数软件即服务SaaS应用则不在此列。

CISA计划为各机构提供一个报告脆弱设备的接口以及标准化的修复模板,并与首席信息官CIO、首席信息安全官CISO等领导协调,梳理与解决受影响的信息技术。该机构还计划在两年后根据科技和威胁格局变化更新和修订该指令。

虽然CISA没有提供现阶段针对政府的具体攻击活动的更多细节,但Mandiant和其他私人威胁